上一篇中已经分析了Mach-o文件的基本结构,otool工具的原理也是这样。

下面我继续来讲讲如何从Mach-o文件中分析出类名和方法名,也让我们了解下class-dump的原理。

Demo还是原来的:https://github.com/AloneMonkey/MethodSwizzlingDemo

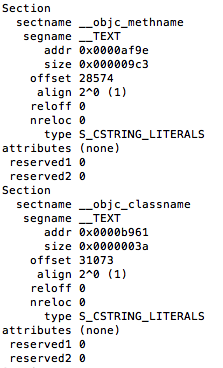

Mach-o结构有两个节:__objc_classname 和 __objc_methname 其中就是类名和方法名。

其中__objc_classname的偏移为:ox7961 __objc_methname的偏移为0x6F9E 这里分析的arch文件,不是fat binary,所以不用加上arch的偏移。

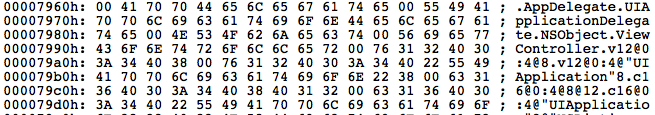

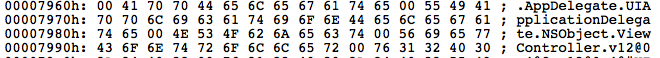

用UE打开文件,来到0x7961处:

这里正是我们的类名。

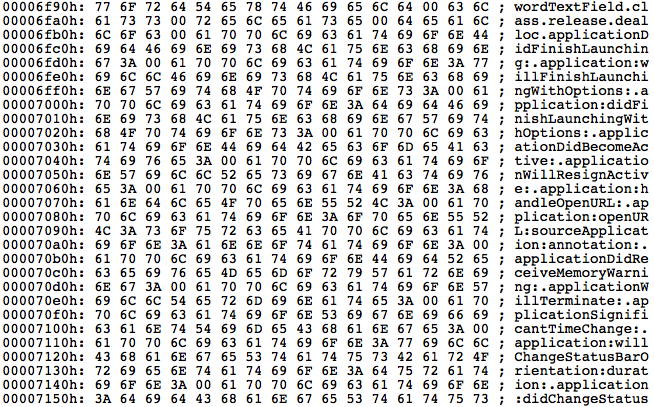

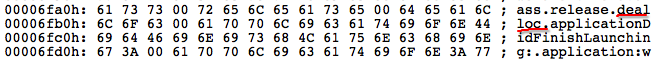

再来到0x6F9E处:

那怎么把类名和方法名联系起来呢?

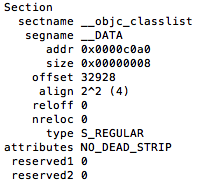

其实每一个类的虚拟地址都保存在__objc_classlist中。

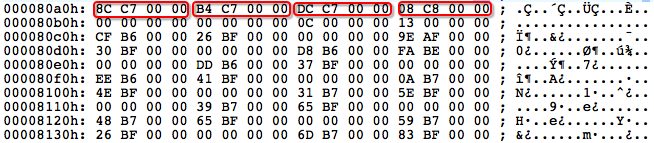

第一个虚拟地址为0x0000C78C ,可以找到这地址在节__objc_data中,而且是起始地址,所以我们来到该节文件偏移处 0x878C:

此处的结构为:

1 2 3 4 5 6 7 8 9 10 | typedef struct objc_class{ unsigned long long isa; unsigned long long wuperclass; unsigned long long cache; unsigned long long vtable; unsigned long long data; unsigned long long reserved1; unsigned long long reserved2; unsigned long long reserved3; }objc_class; |

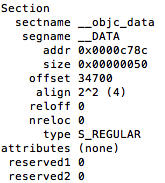

关键的信息存储在data中:

data的虚拟地址为0x0000C5D8,而这个虚拟地址在节__objc_const中。所以在文件中的偏移地址=虚拟地址-节起始地址+节的文件偏移。

0x0000C5D8-0x0000C0B8+0x80B8 = 0x85D8

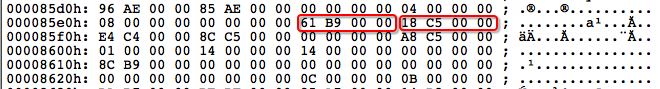

此处的结构为:

1 2 3 4 5 6 7 8 9 10 11 12 13 | typedef struct objc_classdata{ long long flags; long long instanceStart; long long instanceSize; long long reserved; unsigned long long ivarlayout; unsigned long long name; unsigned long long baseMethod; unsigned long long baseProtocol; unsigned long long ivars; unsigned long long weakIvarLayout; unsigned long long baseProperties; } |

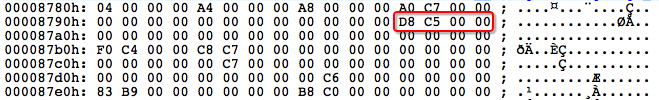

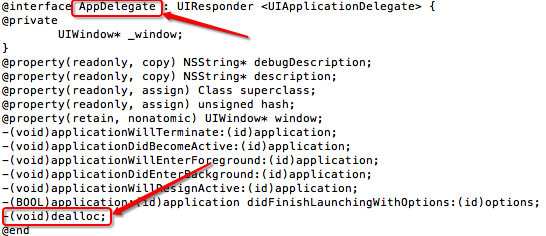

其中的name虚拟地址为:0x00B961,在节__objc_classname 按上面的公式转换为文件偏移:0x7961

所以第一个类名为AppDelegate。

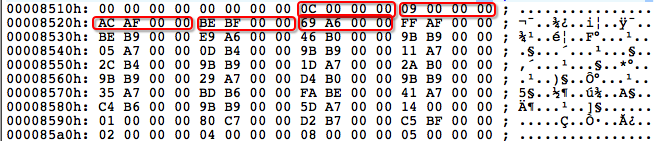

baseMethod的虚拟地址为:0x00C518,在节__objc_const,转换为文件偏移:0x8518

前4个是entsize,后4个是该类拥有方法的个数,接着以12个字节为单位(前4个字节是方法名,中间4个是方法类型,后4个字节是imp)分别是每一个方法的信息。

我们得到第一个方法的name虚拟地址为:0x0000AFAC,在节__objc_methname,转换为文件偏移:0x6FAC

方法名为dealloc。class-dump-z 看一下:

其它的大家可以自己分析~~~