近来在微博上面关于在非官方渠道下载的 Xcode 编译出来的 app 被注入了第三方的代码的问题,笔者也跟进看了看。

看到这个问题,笔者首先找到这个木马样本的代码:位于带木马Xcode的/Applications/Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/这个目录下面。

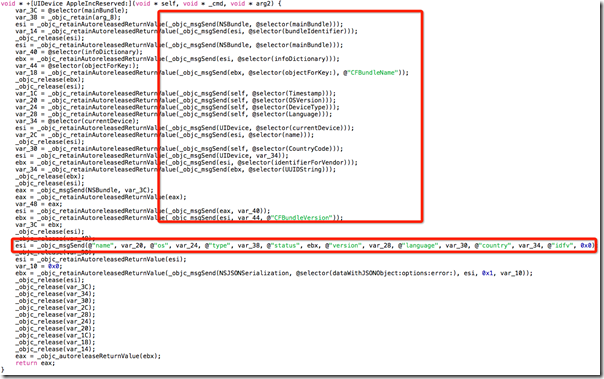

首先静态分析一下:

大概可以看到木马都收集了哪些信息,也就是一些用户的基本信息。包括国家,时间戳,版本,语言,idfv,应用名称等,其实到也没有什么很重要的信息。

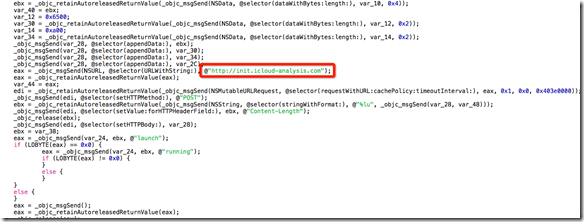

然后发送到远程服务器:init.icloud-analysis.com

就是说在你的程序编译的时候会自动把木马库文件编译到你的目标文件中,其中就包括了获取用户信息以及上传信息的代码,只要你的APP一启动,便会自动把这些信息上传到远程网站上去。

目前已经发现带木马代码的应用有:高德地图,网易云音乐,滴滴打车,联通,12306等等,基本上50%的IOS用户都收到了影响。

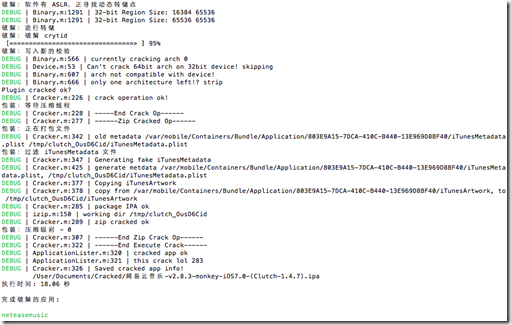

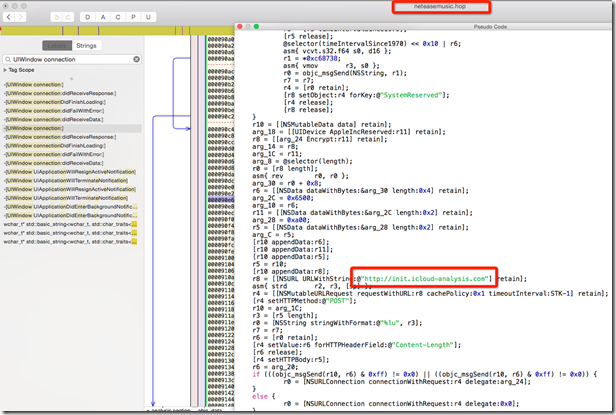

顺便来看看网易云音乐里面的木马代码是不是真的。

安装网易云音乐最新版,也就是2.8.3 这个版本。

然后提取可执行文件,静态分析,发现APP应用加密了,使用以前在博文中介绍过的Clutch进行解密:

解密完成后,在字符串列表中搜索init.icloud-analysis.com,确实看到了木马代码:

只要我们点开APP,通过抓包也能够看到post请求:

从整个木马代码来看,还没有获取用户一些很敏感的信息,但是对于企业APP来说影响还是蛮大的,所以开发者们以后还是使用从官方下载下来的工具吧~ 还有通过官方的地址使用迅雷下载,也会被篡改改成带木马的Xcode,所以建议大家还是直接在AppStore里面安装。

更新:

XcodeGhost代码:https://github.com/XcodeGhostSource/XcodeGhost

Permalink

群主666啊